Beste allen,

Een tijdje geleden samen met veel hulp van

Uiteindelijk alles werkend gekregen, eruit gekomen dat 1 van mijn AP's ook als IGMP proxy functioneerde en daarmee de STB-400 foutmelding op mijn 4k tv ontvangers veroorzaakte.

Nu dat had ik zoiets van, het wordt tijd voor een upgade, dus heb ik 2 Unifi AP lite's gekocht. Deze geconfigureerd met de unifi netwerk controller software (welke in een docker op unraid draait) en alles werkt voor WiFi. Zo fijn om 1 SSID te hebben :D

Alleen nu is het probleem met de STB-400 weer terug . . .

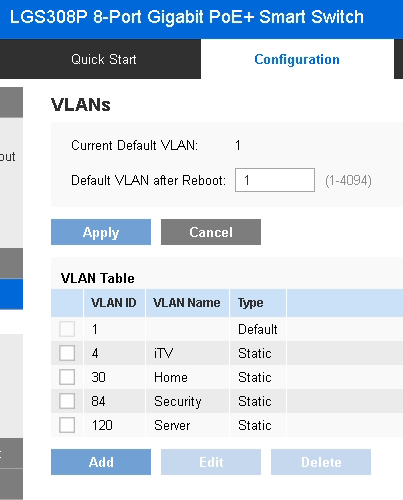

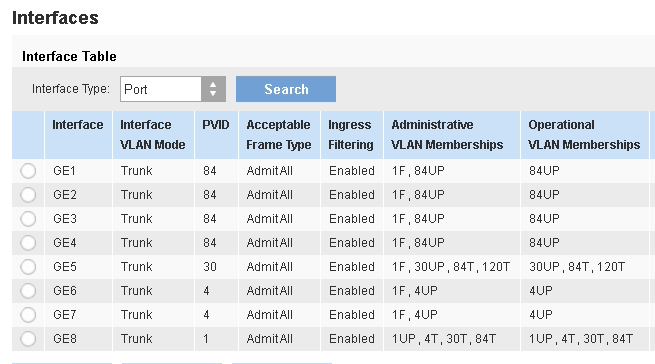

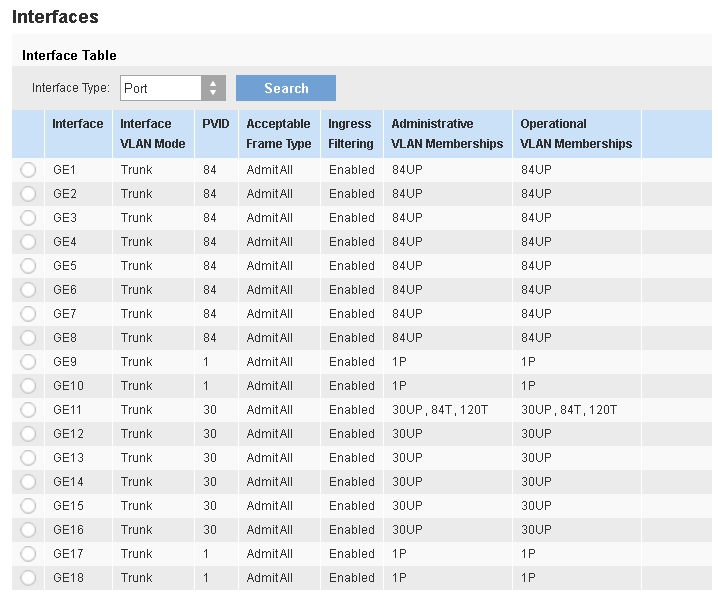

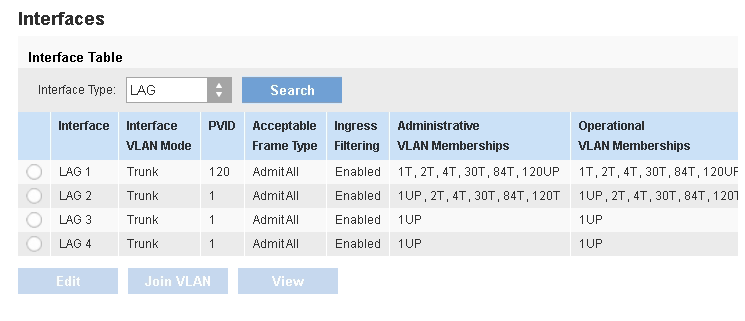

Nu heb ik veel instellingen gecontroleerd, zowel op mijn managed switches (om zeker te zijn dat igmp nog steeds op v2 draait en zonder querier) als in de unifi controller software. Hier kan ik alleen IGMP aan / uit vinden, ik kan geen versie selectie mogelijkheid vinden.

De versie van de controller software die ik heb draaien ondersteund geen data collectie maar wel een WiFi experience collectie (welke overigens constant boven de 90% zit)

Verder staan de volgende opties wel aan / uit:

UAPSD - uit

multicast enhancement - uit

high performance devices - aan

BSS transition - aan

Proxy ARP - uit

L2 Isolation - uit

Legacy support - aan

Enable Fast Roaming - aan

Gast Netwerk - aan (ga deze nog omzetten naar een eigen Vlan)

Ik zal vast iets over het hoofd zien, maar ik weet helaas niet wat.

Iemand een idee?