Mijn verplichte downgrade van Experiabox v8 (Arcadyan VGV7519) naar KPN Box 12 (Sagemcom Fast 5359) heeft wat onaangename verrassingen opgeleverd want ik grijp behoorlijk mis naar het volgende:

Attack detection logs: niet aanwezig

Diagnostic tools: niet aanwezig

NAPT tabel: niet aanwezig

Firewall Configuration & Default Policy: niet aanwezig

Dat de ergonomische interface plaats heeft moeten maken voor een ietwat onoverzichtelijke en onhandige ziet-er-leuk-uit-voor-de-kinderen-interface vind ik niet zo erg, maar waar ik van heb lopen stijgeren is de laksheid met betrekking tot beveiliging.

Ik ben echt een beetje boos.

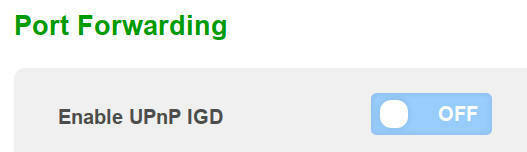

Dit al een tijd geleden ingesteld:

Maar tot mijn verdriet leverde een uPnP scan over mijn netwerk dit op:

[+] Discovering UPnP locations

[+] Discovery complete

[+] 1 locations found:

-> http://192.168.2.254:49152/66777046/gatedesc0d.xml

[+] Loading http://192.168.2.254:49152/66777046/gatedesc0d.xml...

-> Server String: Linux/4.1.52-5.02L.07, UPnP/1.0, Portable SDK for UPnP devices/1.6.18

==== XML Attributes ===

-> Device Type: urn:dslforum-org:device:InternetGatewayDevice:1

-> Friendly Name: kpn Box 12

-> Manufacturer: Sagemcom

-> Manufacturer URL: https://www.sagemcom.com

-> Model Description: ExperiaBox v12 IAD Device

-> Model Name: SagemcomFast5359_KPN

-> Model Number: 1.0IGD staat dus aan !!!

Waarom liegt mijn KPN Box 12 hierover door doodleuk te melden dat het uit staat ??

Slechts één rogue applicatie is nu voldoende om de firewall tot zwitserse gatenkaas te reduceren, want het IGD protocol is allesbehalve waterdicht. Serieus , waar heb ik een firewall voor ?

Verder zag ik in de webinterface, waar dus ook de firewall mee wordt ingesteld, deze regel staan:

<script type="text/javascript" async="" src="https://apis.google.com/js/platform.js"></script>

Het extern hosten van javascript is niet zonder security en privacy problemen dus eigenlijk geheel niet toelaatbaar voor een webinterface die beveiliging van een netwerk regelt.

Ik heb ondertussen begrepen dat platform.js geen enkele essentiele functie vervult.

Ik neem aan dat ik de URL zonder problemen kan blokkeren ?

Zonder platform.js lijkt de interface gewoon te werken.

Graag zou ik een antwoord hebben op de volgende vragen:

- Waarom zijn er zulke domme beginnersfouten gemaakt in de beveiliging van deze box ?

- Wat kan de KPN doen om deze fouten te verhelpen ?

- Wat kan ikzelf doen om IGD echt uit te zetten ?

- Heb ik platform.js echt nodig om bij alle functies van de box te kunnen of is het alleen voor eyecandy ?

- Wat zijn de default policies voor respectievelijk de prerouting, input, forward, output en postrouting chains van de firewall ?

Admin: topic verplaatst naar juiste board

Beste antwoord door Erwin van KPN

Bekijk origineel