Ik had op mijn vorige router (Experia 8 van Telfort) een andere lokale ip range ingesteld op 192.169.22.xxx

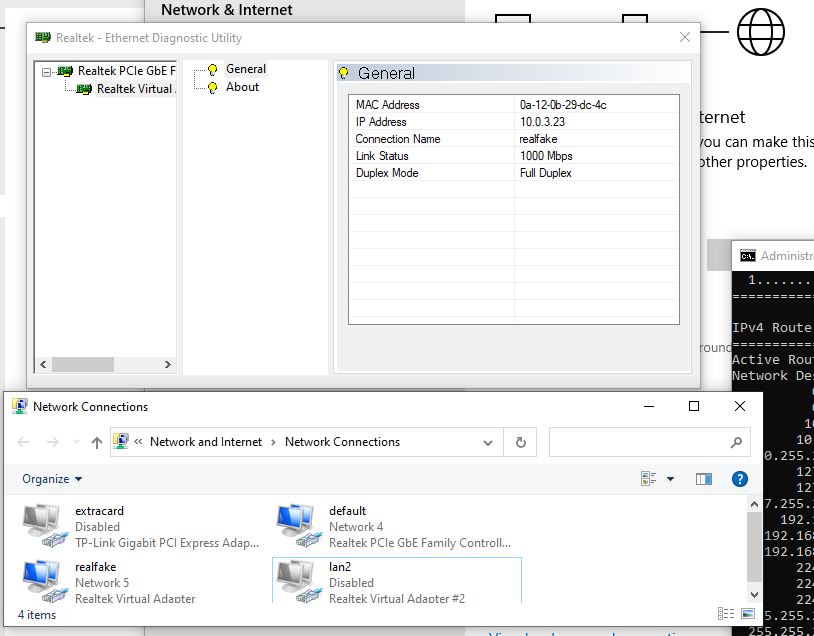

De reden was dat ik conflicten had met de ip adressen van kantoor, welke in dezelfde standaard range zat en daardoor kon ik de vpn verbinding naar kantoor niet gebruiken tijdens het thuis werken.

Onlangs heeft KPN een firmware doorgevoerd, waarna diverse zaken niet meer functioneerden. Ik heb daarom een nieuwe router ontvangen, de Experia 12.

Standaard staat deze weer op 192.168.2.xxx en dus zijn de ip conflicten weer terug en heb ik weer problemen bij de vpn verbinding.

De helpdesk stuurde me weer naar dit forum en ik vermoed dat het eerste antwoord weer zal zijn dat dit uit veiligheidsoverwegingen niet veranderd kan worden, of dat ik zelf maar (op eigen kosten) een extra modem/router moet plaatsen voor een lokale ip range. Er zullen in deze "thuiswerk-tijd” toch nog heel veel meer mensen tegen aan lopen?

Maar men zei mij bij de helpdesk dat er schijnbaar toch nog wel andere mogelijkheden zijn en daar ben ik dan wel benieuwd naar. Ik zit er eigenlijk niet op te wachten om een eigen router aan te schaffen, omdat KPN het nodige heeft dicht gegooid. Is het toch mogelijk, zonder extra hardware, om op de één of andere manier mijn thuis range anders in te (laten) stellen dan die van kantoor?