Goedeavond,

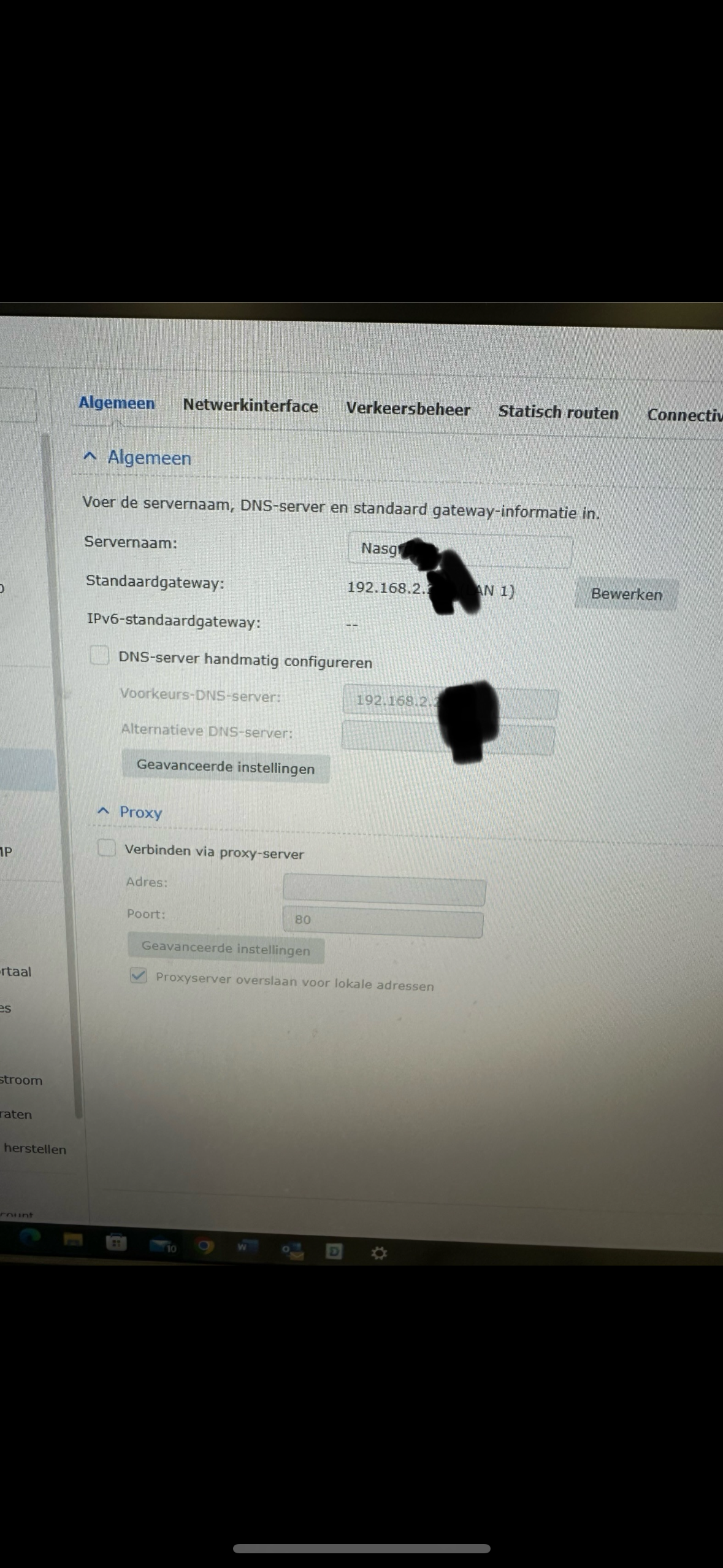

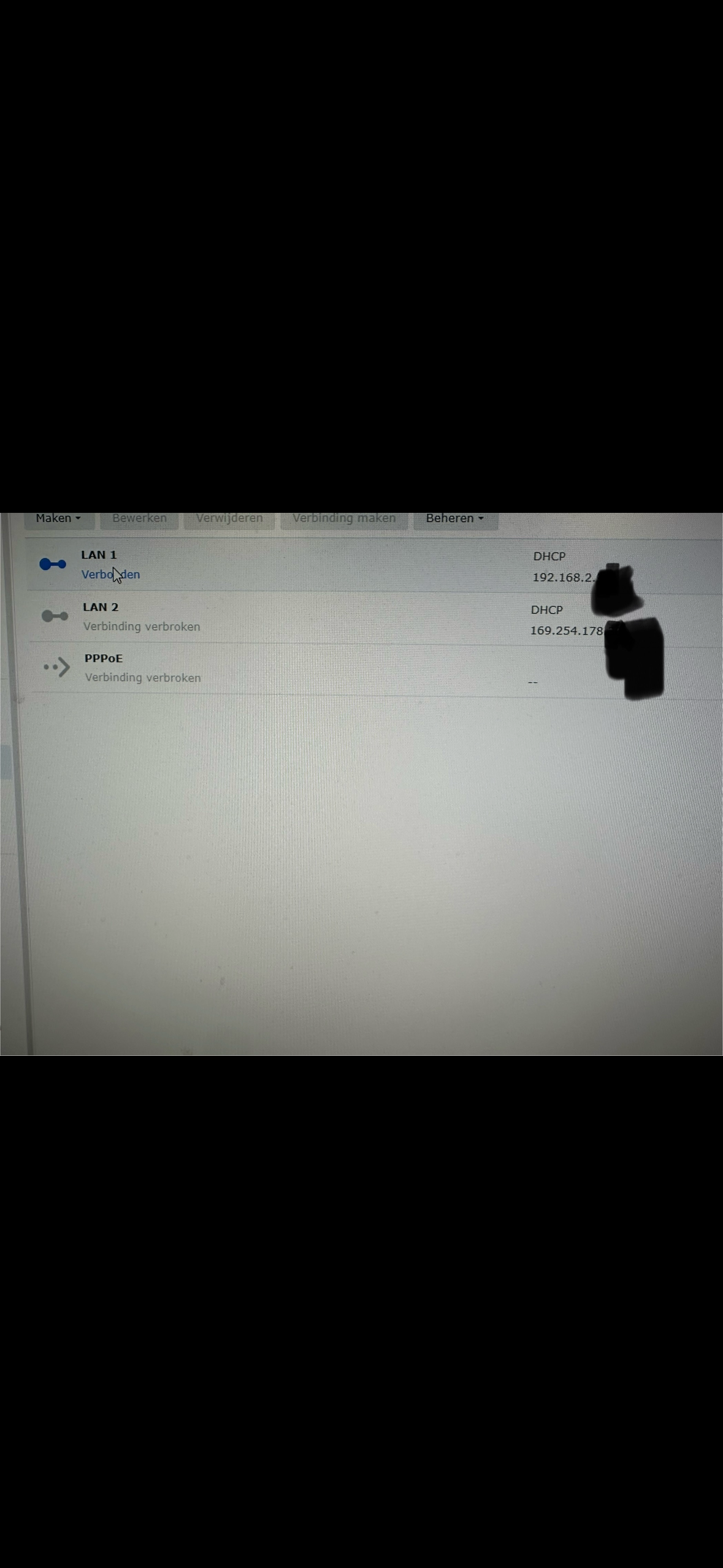

Ik heb 2 x een Nas Synology DS 923+ die ik aan elkaar wil koppelen, de een staat thuis en de ander op kantoor extern.

Ik probeer via drive Sharesync een verbinding te maken met de tweede NAS, via Quickconnect maar dat lukt niet, ben nu al dagen bezig en forums te doorzoeken maar kom niet verder.

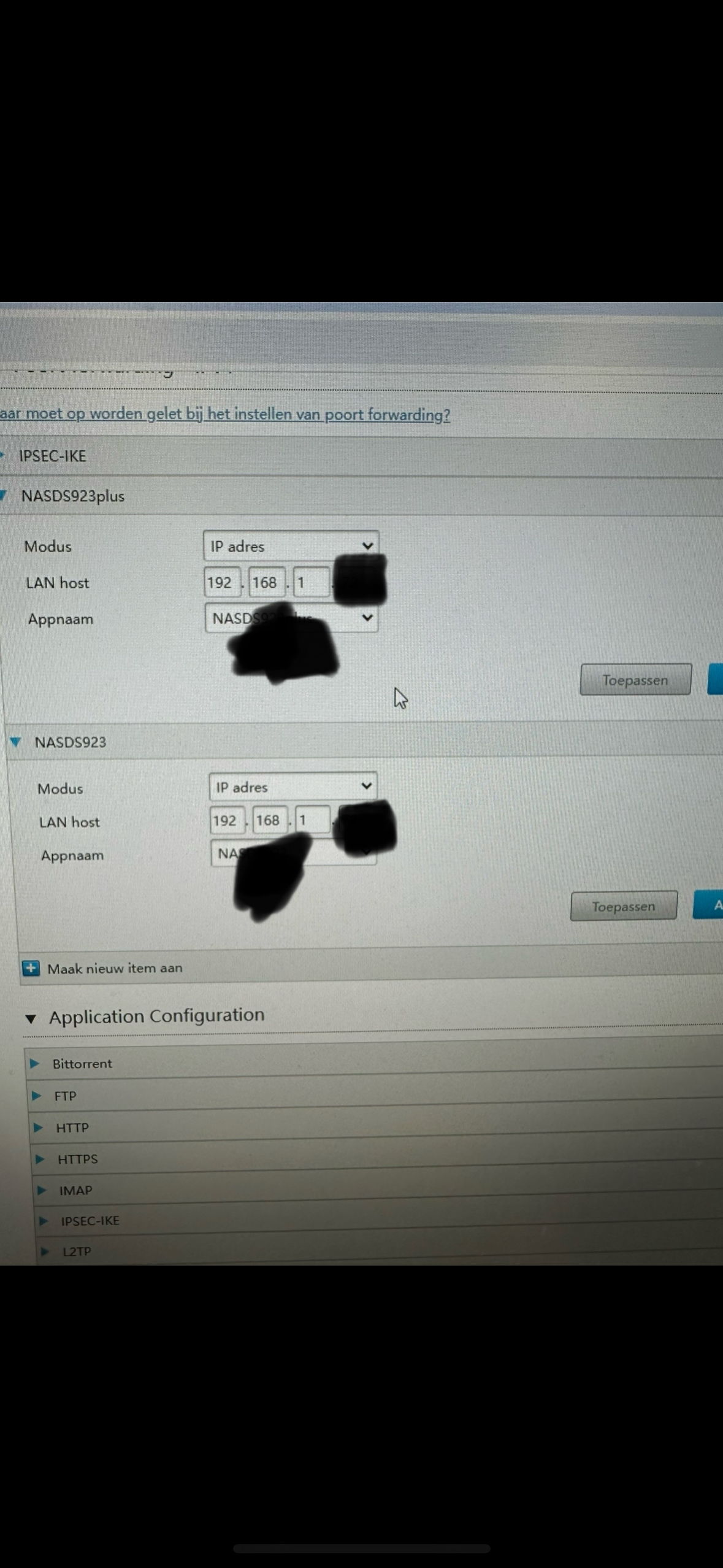

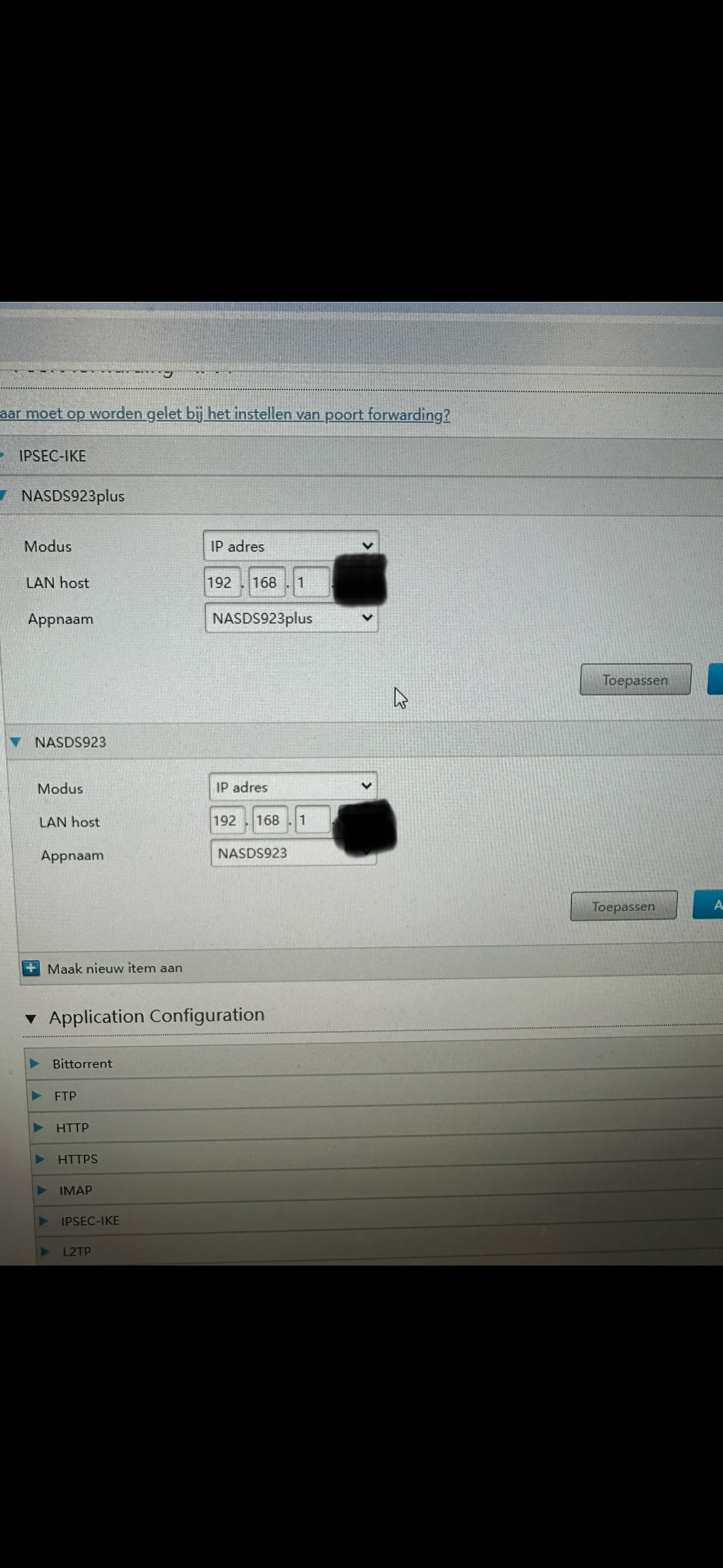

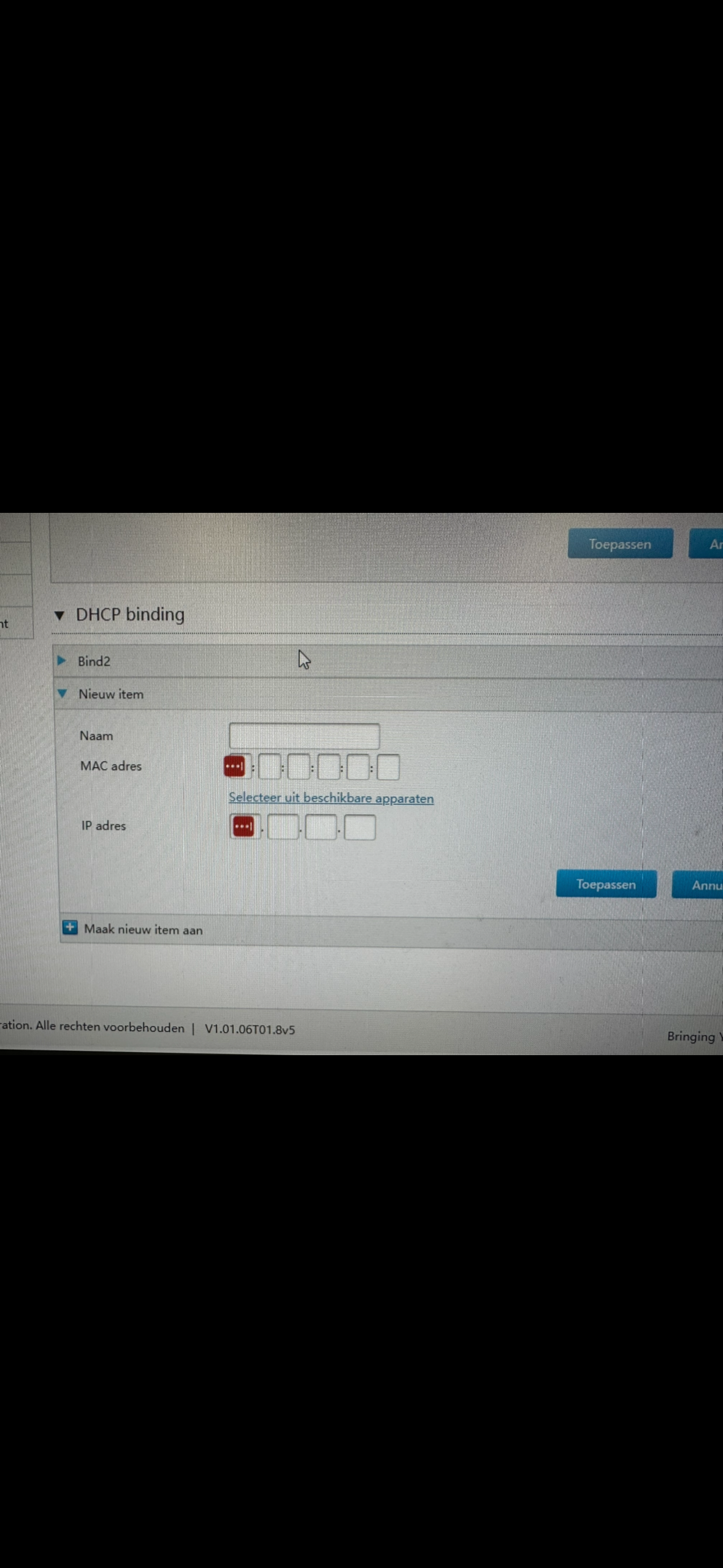

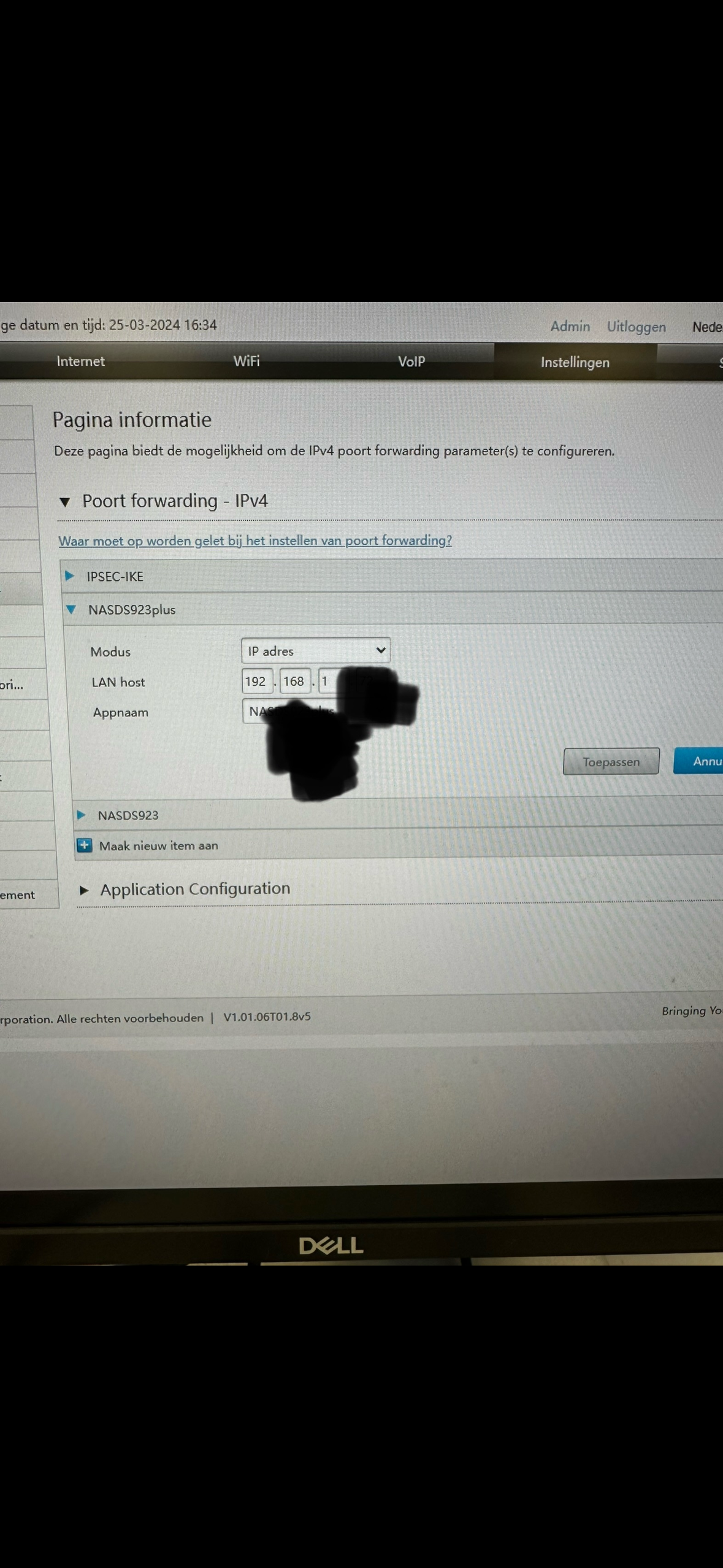

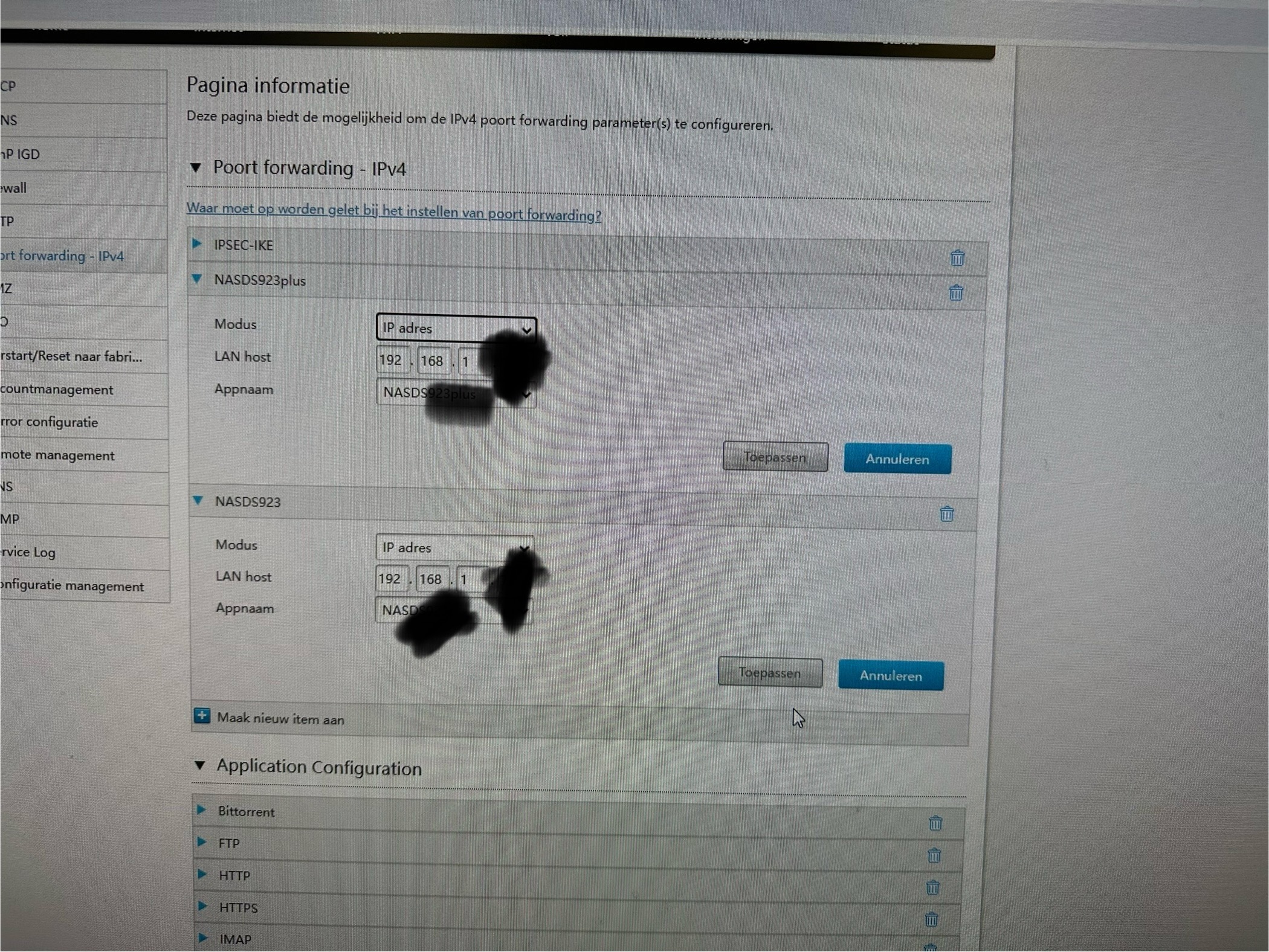

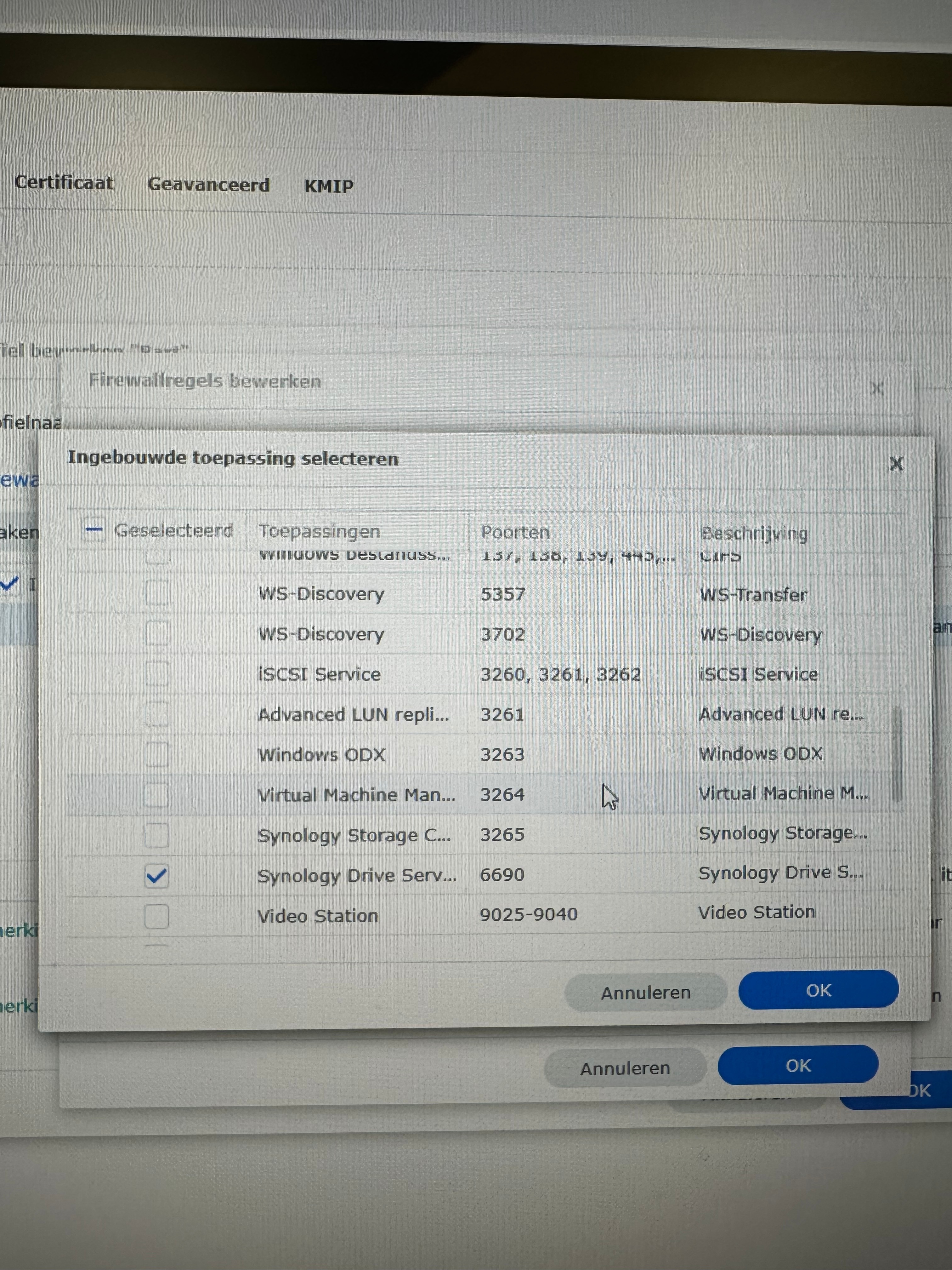

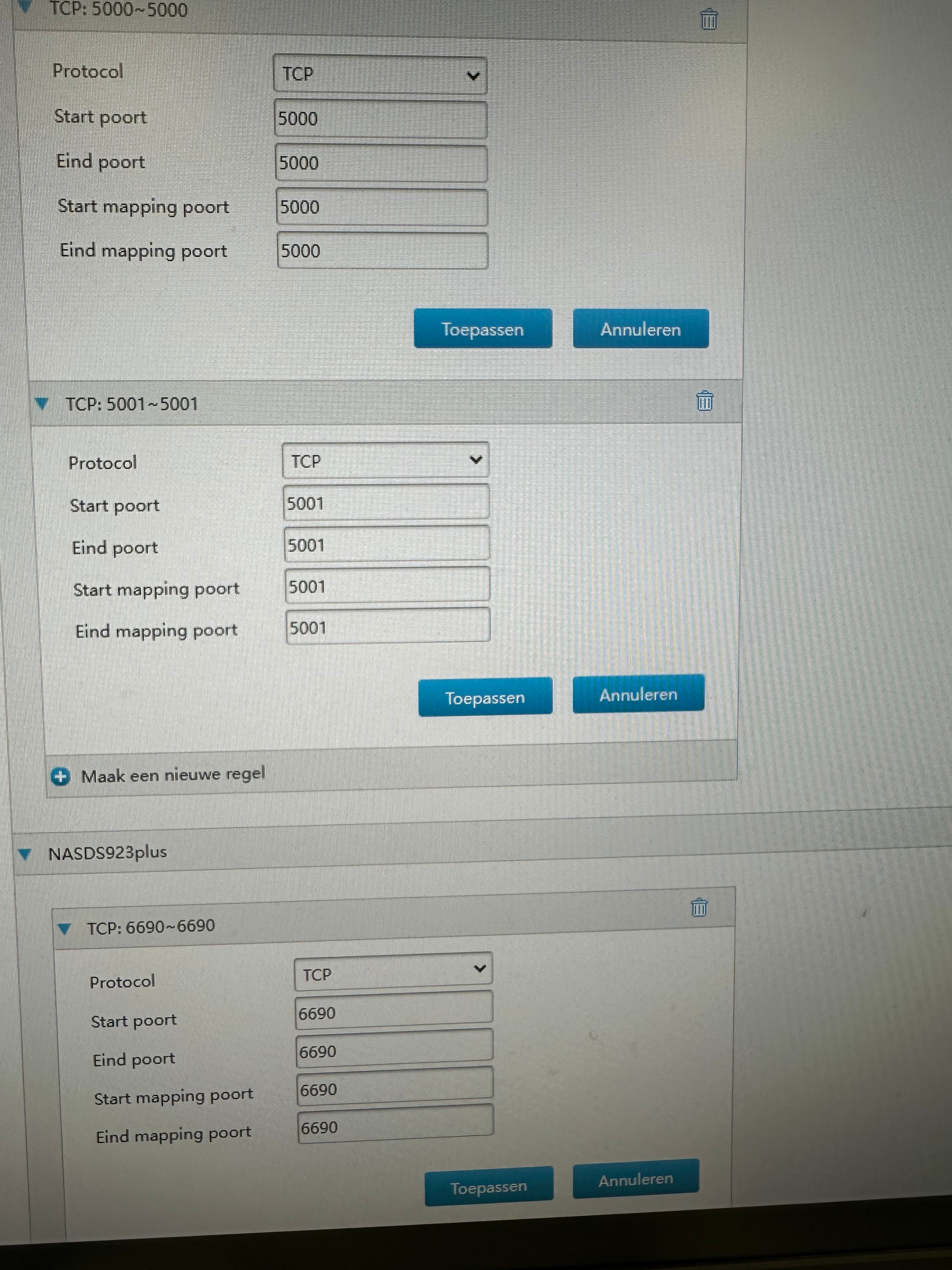

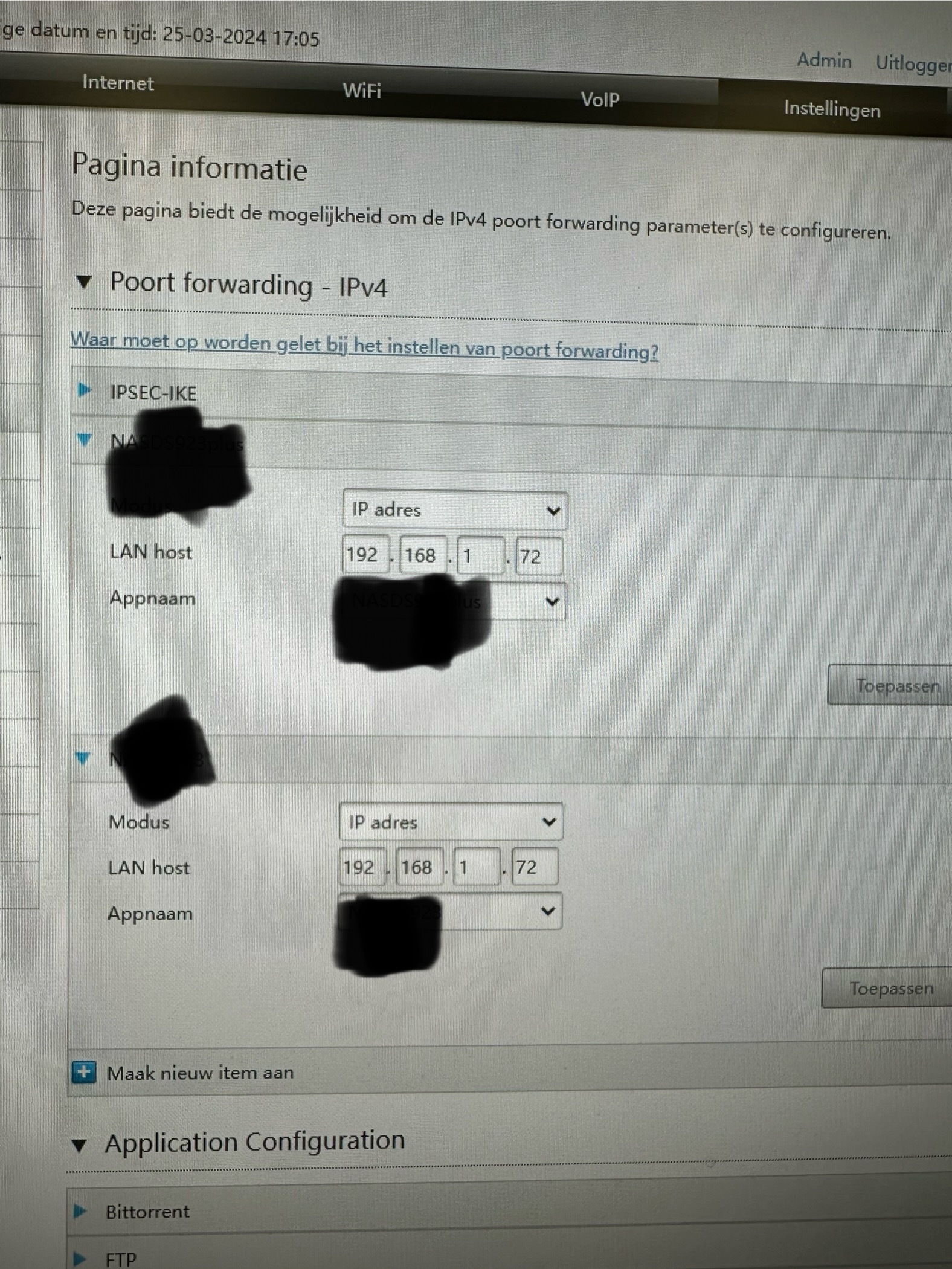

Op mijn thuislocatie heb ik een KPN box 12 en externe locatie een Experia box staan, op een forum lees ik dat je bij QuickConnect geen portforwarding hoef te doen maar vraag mij af of dit zo is, moet ik beide een portforwarding instellen met poort nummer 6690 ?of is dit toch niet nodig? Hopenlijk is er iemand die mij op weg kan helpen.

Alvast bedankt!

Met vriendelijke groet,

Bart van Oostrum