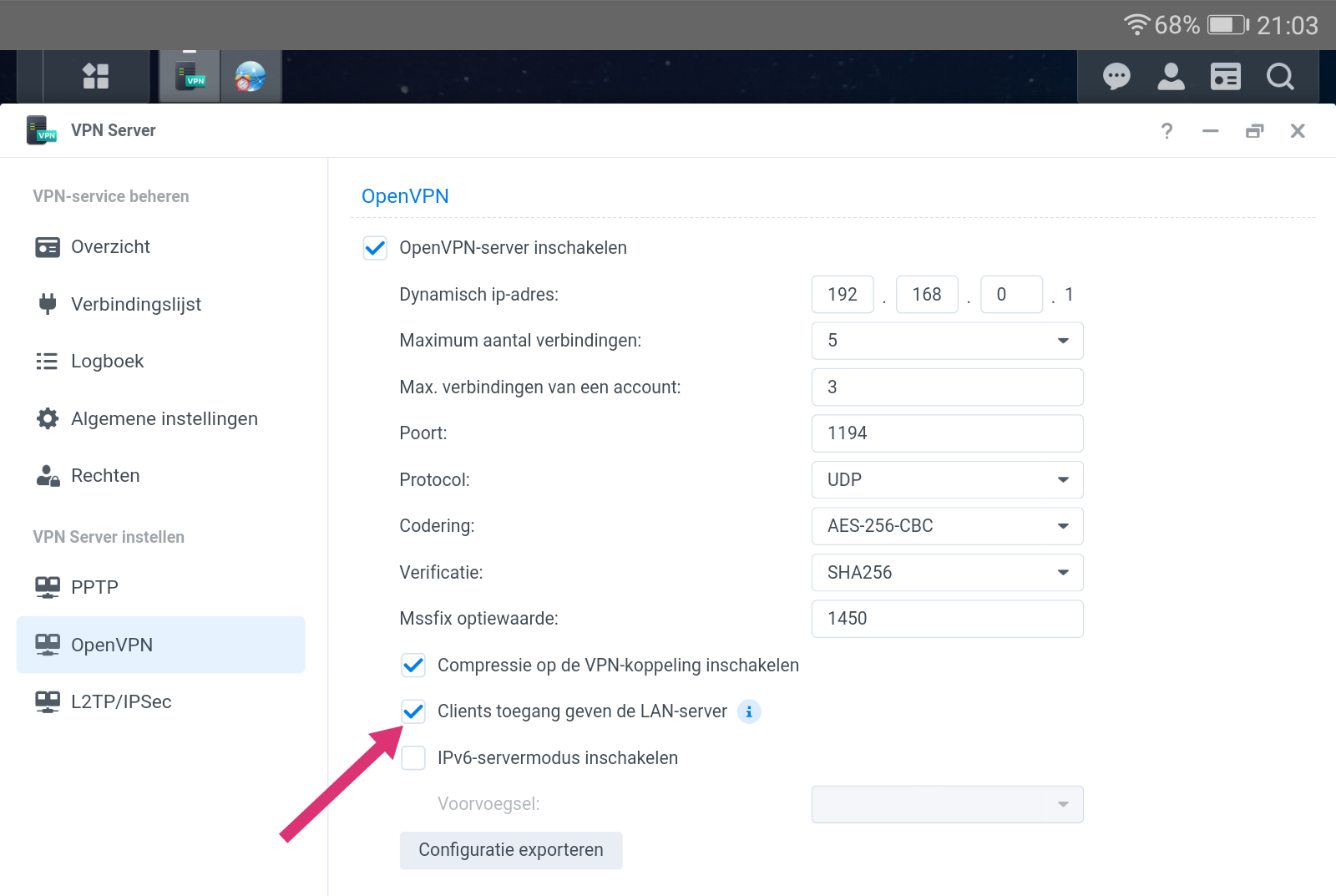

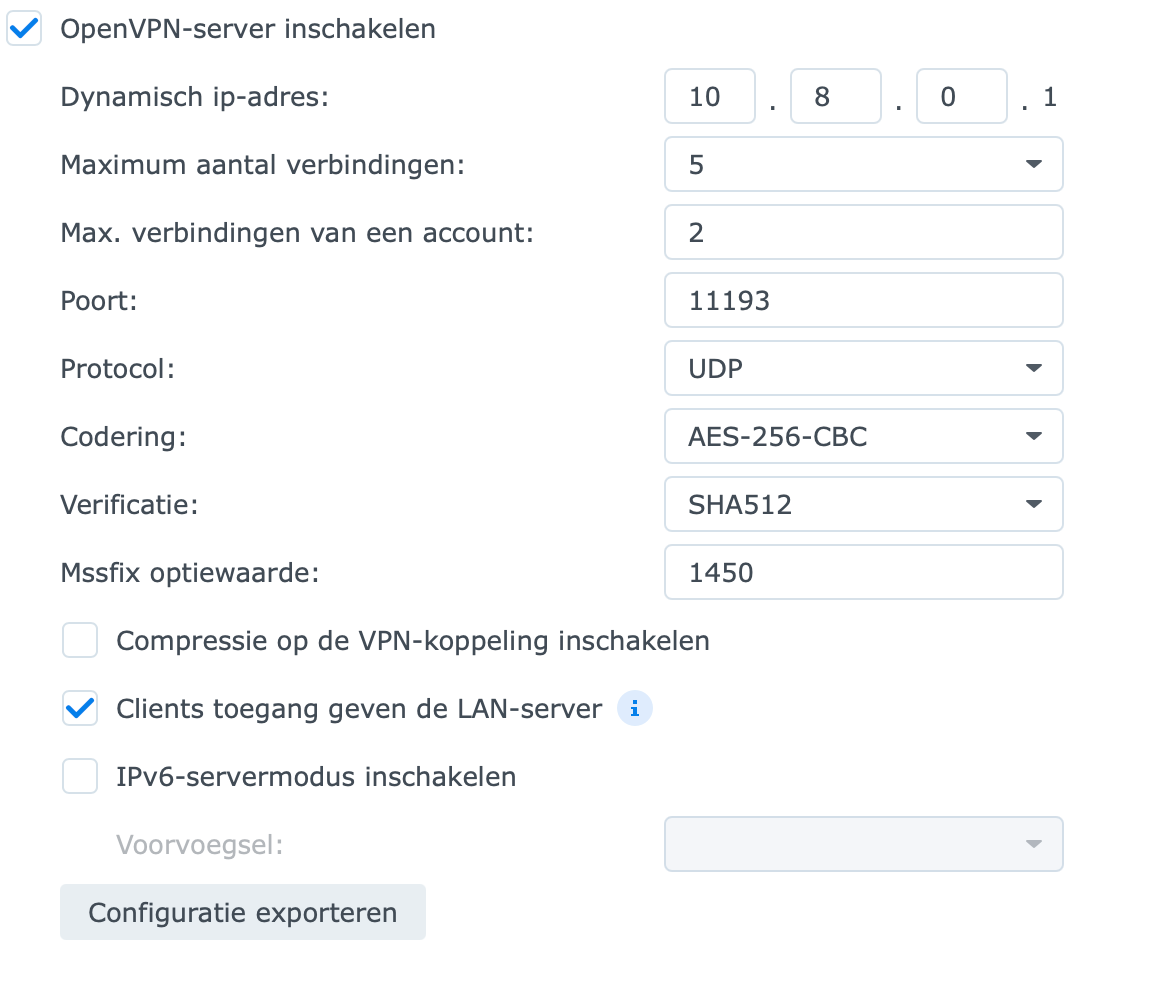

Ik heb OpenVPN geconfigureerd op mijn Synology en gebruik Tunnelblick om te connecten.

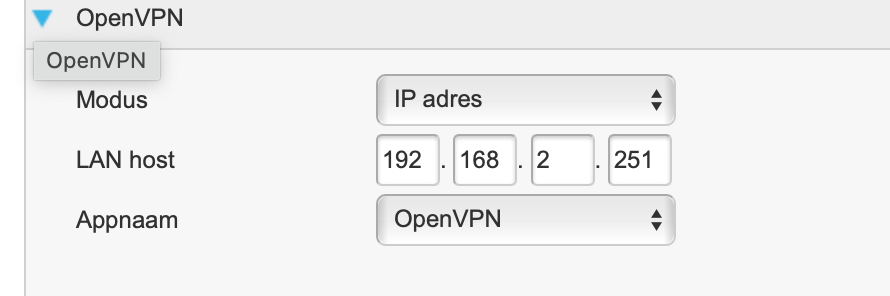

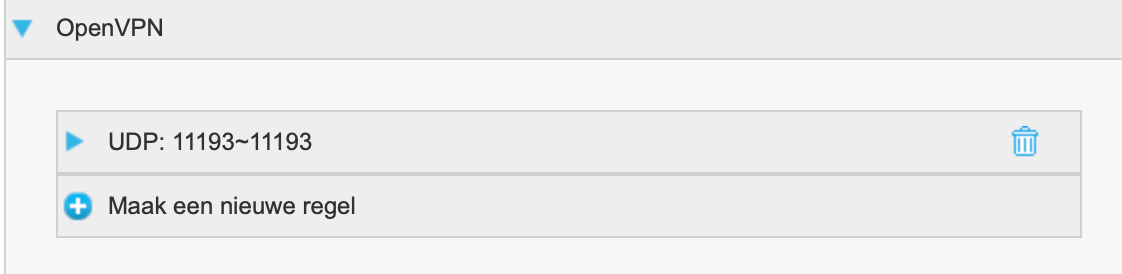

Ik heb een ZTE experiabox V10 en OpenVPN port forwarding ingesteld.

In de Tunnelblick configuratie gebruik ik voor de DNS setting: dhcp-option DNS 192.168.2.254

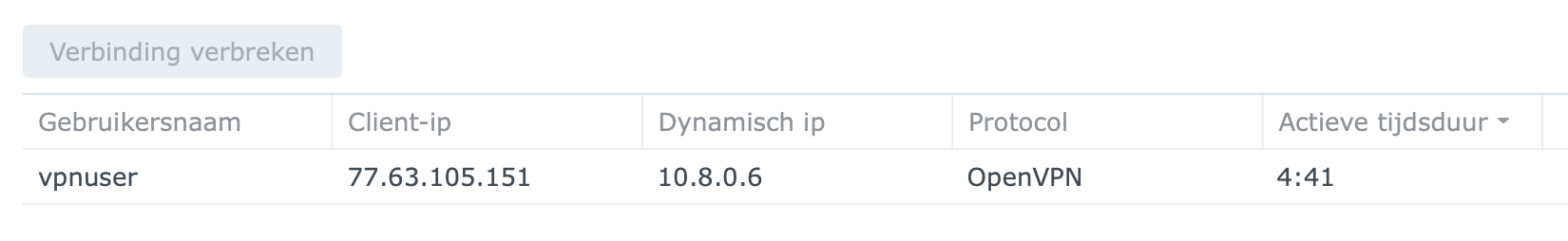

Op de synology zie ik de vpnuser verbinding een IP-adres krijgt, dus dat gaat goed.

Alleen krijg ik de melding: *Tunnelblick: After 30.0 seconds, gave up trying to fetch IP address information using the ipInfo host's name after connecting.

Iemand een idee hoe krijg ik dat probleem opgelost?

Beste antwoord door Babylonia

Bekijk origineel