Ben je bij dit topic terechtgekomen omdat je op zoek bent naar een oplossing voor het verbeteren van de wifi dekking in jouw woning, lees dan niet dit hele artikel (zonde van de tijd ;)), maar schaf een goed wifi accesspoint aan. (Geen wifi extender of wifi repeater maar een wifi accesspoint.) Overweeg dan ook direct om een goed dual-band wifi accesspoint aan te schaffen zoals bijvoorbeeld de WiFi "versterker" van KPN of een accesspoint van EDIMAX of Ubiquiti.

Had je al een wifi router aangeschaft of heb je andere redenen om een eigen router in te zetten of heb je al een router aangeschaft, lees dan gerust verder.

De Experia Boxen van KPN (met name de V10) zijn prima routers voor de niet veeleisende eindgebruikers, maar aan de andere kant bieden ze niet de flexibiliteit die van een router verwacht zou mogen worden. Daarnaast is het iedereen wel bekend dat de Experia Boxen bepaalde functionaliteit niet ondersteunen of niet correct ondersteunen.

Denk hierbij aan:

- VPN tunnels waardoor het niet mogelijk is om van buitenaf een VPN verbinding op te zetten met het netwerk thuis.

- Parental control waarbij bepaalde sites geblokkeerd kunnen worden of voor apparaten een tijdslot ingesteld kan worden.

Nu is het mogelijk om de Experia Box te vervangen door een eigen router

(Zie: Gebruik een eigen router i.p.v. de Experia Box).

Dit heeft zo z'n voordelen, maar ook z'n nadelen.

Een voordeel is dat je volledige vrijheid hebt over de inrichting van jouw netwerk thuis en de communicatie met Internet, waarbij je absoluut niet beperkt wordt door de beperkingen van de Experia Box.

Een nadeel is dat het configureren van zo'n router toch wel enige "kennis" vereist en tevens dat je support van KPN kunt vergeten als je bijvoorbeeld een probleem hebt met Internet, televisie en/of de vaste telefoon.

Alternatief is om een tweede eigen router achter de Experia Box te plaatsen.

Deze router zal dan wel aan de onderstaande voorwaarden moeten voldoen:

- De router moet geen dsl router zijn, maar een router waarvan de WAN (Internet) poort een "gewone" UTP poort (RJ45) is voor standaard netwerk kabels.

- De router moet een WAN IP adres moet kunnen krijgen van de DHCP server van de Experia Box. (Ik ben echter nog geen routers tegengekomen die wel een "gewone" UTP WAN poort hebben en dit niet ondersteunen, m.u.v. de KPN Experia Boxen zelf.)

- De router moet de door jou gewenste functionaliteit ondersteunen.

Belangrijk is het dan ook om vast te stellen welke functionaliteit je nodig hebt in de eigen router bij de selectie en aanschaf van de eigen router.

Dus stel jezelf de vraag wat je wilt bereiken met die eigen router.

Gaat het om:

- het opzetten van een netwerk voor de gameconsoles en spelcomputers

- het opzetten van gescheiden netwerken voor privé en zakelijk gebruik (thuiskantoor) waarbij VPN verbindingen nodig zijn voor het van buitenaf benaderen van het zakelijke netwerk.

- het opzetten van een netwerk dat multicasting ondersteunt voor Bonjour, Airplay en Airprint

- gewoon om van die Experia Box af te zijn

- meer invloed te hebben op welke sites wel en niet benaderbaar mogen zijn (parental control)

- een andere reden

Voor je het weet ben je een dief van je eigen portemonnee omdat je een dure router hebt aangeschaft waarvan je 80% van de functionaliteit niet gebruikt, of juist een goedkope router die toch niet blijkt te kunnen wat jij nodig hebt.

Voorbeelden:

Apart netwerk voor gameconsoles en spelcomputers

De router (bijvoorbeeld een Netgear WNR1000) moet UPnP ondersteunen.

De gameconsoles en spelcomputers die ook UPnP ondersteuning vereisen worden aangesloten op de eigen router.

Andere computers, tablets en telefoons kunnen zowel op de Experia Box als op de eigen router aangesloten worden.

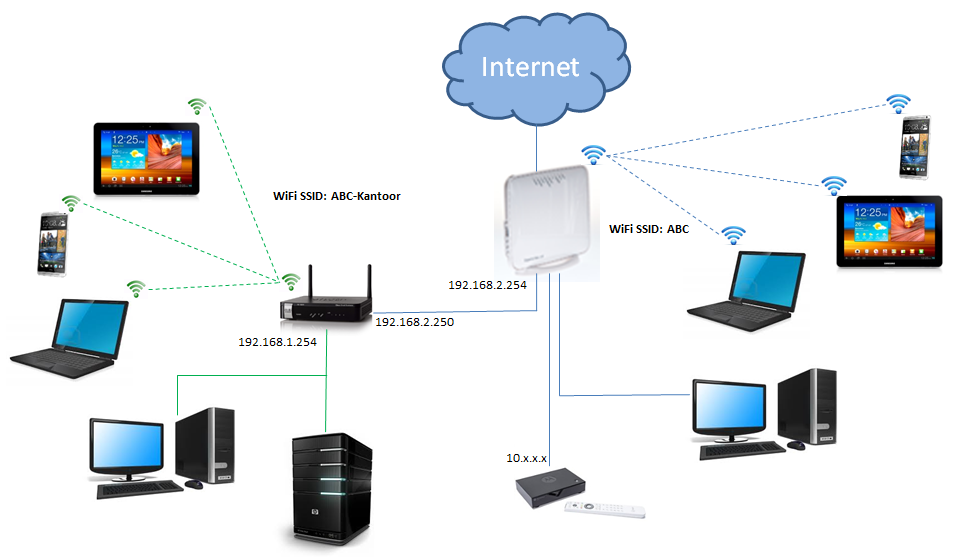

Gescheiden netwerk voor privé en zakelijk gebruik met VPN

De router (bijvoorbeeld een Cisco RV180W) moet VPN verbindingen ondersteunen.

Alle computers, tablets, telefoons, NASsen, etc. die zakelijk gebruikt worden of via een VPN verbinding van buitenaf benaderbaar moeten zijn worden op de eigen router aangesloten.

Computers, tablets en telefoons die privé gebruikt worden, worden op de Experia Box aangesloten.

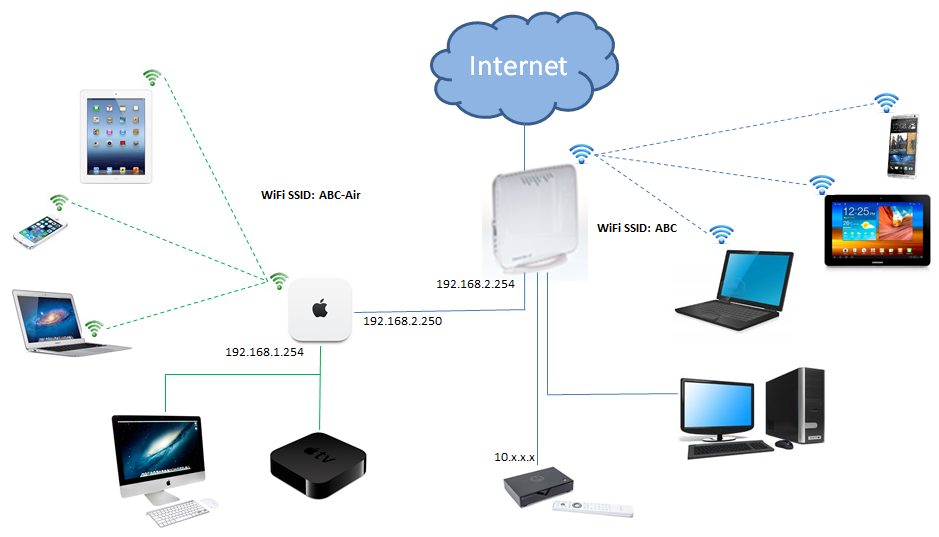

Netwerk dat multicasting ondersteunt t.b.v. Bonjour, Airplay en Airprint en Apple TV.

De router (bijvoorbeeld een Apple Airport Extreme, maar ook vele andere routers) moet multicasting ondersteunen.

Alle apparatuur die gebruik maken van Bonjour (en daarmee Airprint en Airplay) worden op de eigen router aangesloten.

Let op: Dit kunnen ook Windows PC's zijn aangezien ook Windows Bonjour ondersteunt.

Apparaten die geen gebruik maken van Bonjour kunnen op zowel de eigen router als op de Experia Box aangesloten worden.

Netwerk voor alle apparaten m.u.v. de KPN TV ontvangers

Uiteraard kan ook gekozen worden om alle apparatuur op de eigen router aan te sluiten.

Afhankelijk van de gewenste functionaliteit zal dan uiteraard een router gekozen moeten worden die UPnP, multicasting en/of VPN tunnels ondersteunt.

Kies een router met een goede wifi dekking en indien gewenst ook 802.11ac (wifi) ondersteuning.

Configuratie:

Ongeacht de geselecteerde router is de configuratie van de router achter jouw Experia Box altijd hetzelfde.

Stap 1: Configureer jouw eigen router voor alle door jou gewenste functionaliteit. (Raadpleeg het manual van jouw eigen router om te zien hoe en waar je de instellingen kunt doen.)

Zorg er voor dat het WAN (Internet) IP adres van jouw eigen router door de DHCP server van de Experia Box uitgegeven wordt.

Als je handmatig een DNS server moet instellen (en dat is normaliter niet het geval als het WAN (Internet) IP adres door de DHCP server van de Experia Box uitgegeven wordt), vul hier dan het adres van jouw Experia Box in (192.168.2.254).

Activeer de DHCP server van jouw eigen router en zorg er voor dat deze IP adressen in een ander subnet dan die van de Experia Box liggen. Je kunt hier 192.168.x.x of 10.x.x.x subnetten gebruiken.

De Experia Box gebruikt subnet 192.168.2.xxx.

Stap 2: De Experia Box configureren.

Bepaal het MAC adres van de WAN (Internet) poort van jouw eigen router. (Raadpleeg het manual van jouw router om te zien waar je dit MAC adres kunt vinden.)

Maak een "DHCP binding" (static DHCP) voor het gevonden MAC adres. Kies hierbij voor een hoog (nog niet gebruikt) IP adres binnen de DHCP range van de experia Box bijvoorbeeld: 192.168.2.250. (De IP adressen 192.168.2.255 (broadcast), 192.168.2.254 (router) en 192.168.2.253 (interne FTP server) zijn al in gebruik door de Experia Box zelf.) Loopt de DHCP range van jouw Experia Box bijvoorbeeld van 1 tot 200, kies dan voor een IP adres boven in die reeks zoals 192.168.2.200 of 192.168.2.195.

Zet de DMZ functionaliteit aan en vul het gebruikte IP adres in bij de DMZ Host.

Verwijder eventuele handmatige "Port-Forwardings" op de Experia Box van protocollen (poorten) die naar de eigen router doorgestuurd moeten worden.

Sluit nu de WAN (Internet) poort van jouw eigen router met een UTP kabel aan op één van de LAN poorten van de Experia Box.

Voorkom dat jouw Internet aansluiting in quarantaine geplaatst wordt:

Als jouw eigen router het Simple Network Management Protocol (SNMP) ondersteunt, zorg dan dat deze uit gezet wordt. KPN zal, voor jouw eigen veiligheid, jouw Internet aansluiting vrij snel in quarantaine plaatsen als een apparaat in jouw netwerk via SNMP van buitenaf te benaderen is.

Bridge mode of router mode?

De meeste routers ondersteunen zowel de "router mode" als de "bridge mode".

Welke moet ik dan gebruiken?

In bridge mode wordt het netwerk achter de eigen router beheerd door de DHCP server van de Experia Box. Alle apparaten hebben dan dus IP adressen binnen het subnet van de Experia Box (192.168.2.xxx).

Het voordeel van de "bridge mode" mode is dat alle apparaten elkaar kunnen vinden, immers ze zitten allemaal in hetzelfde subnet.

Tegelijkertijd heeft dit ook een nadeel aangezien je gebruik maakt van functionaliteit van de Experia Box en als de Experia Box een "probleem heeft", dan geldt dit direkt ook voor de apparaten achter de eigen router.

In "router mode" wordt de aansturing van de apparaten achter de eigen router volledig door de eigen router uitgevoerd.

Het voordeel is dan ook dat apparaten achter de eigen router met elkaar kunnen blijven communiceren in het geval van een storing op de Experia Box. (Zelfs als je de Experia Box van stroom afhaalt.)

Een nadeel (of voordeel) is dat apparaten die op de Experia Box zijn aangesloten de apparaten achter de eigen router niet kunnen benaderen. (Overigens kunnen apparaten aangesloten op de eigen router wel apparaten bereiken die aangesloten zijn op de Experia Box .)

Mijn stelregel is dan ook:

Kies voor "bridge mode" als het je eigenlijk alleen te doen is om de wifi dekking in jouw woning te verbeteren.

Kies voor "router mode" om de afhankelijkheid van de Experia Box zo klein mogelijk te maken tenzij het een vereiste is dat apparaten die op de Experia Box zijn aangesloten moeten kunnen communiceren met apparaten die op de eigen router zijn aangesloten.

LET OP: Een router in "bridge mode" mag je nooit als DMZ Host van de Experia Box instellen.

Port forwarding als de eigen router in "router mode" staat:

Zoals eerder aangegeven moeten alle port-forwardings van poorten, die doorgestuurd moeten worden naar de eigen router, op de Experia Box verwijderd worden. Doordat de eigen router als DMZ Host van de Experia Box gedefinieerd is, zullen alle poorten, waarvoor op de Experia Box geen port-forwardings gedefinieerd zijn, naar de eigen router doorgezet worden, uitgezonderd TCP poort 8085 (remote beheer van Experia Box) en UDP poort 5060 (telefonie).

De benodigde port-forwardings voor apparaten aangesloten op de eigen router moeten hierbij op de eigen router aangemaakt worden.

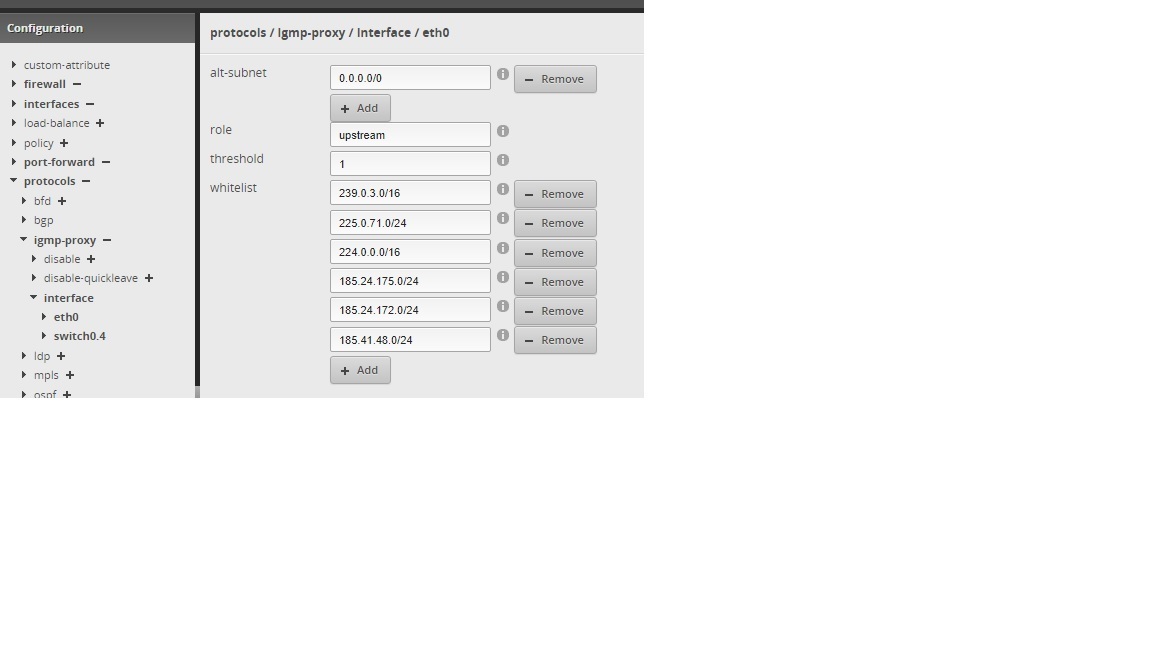

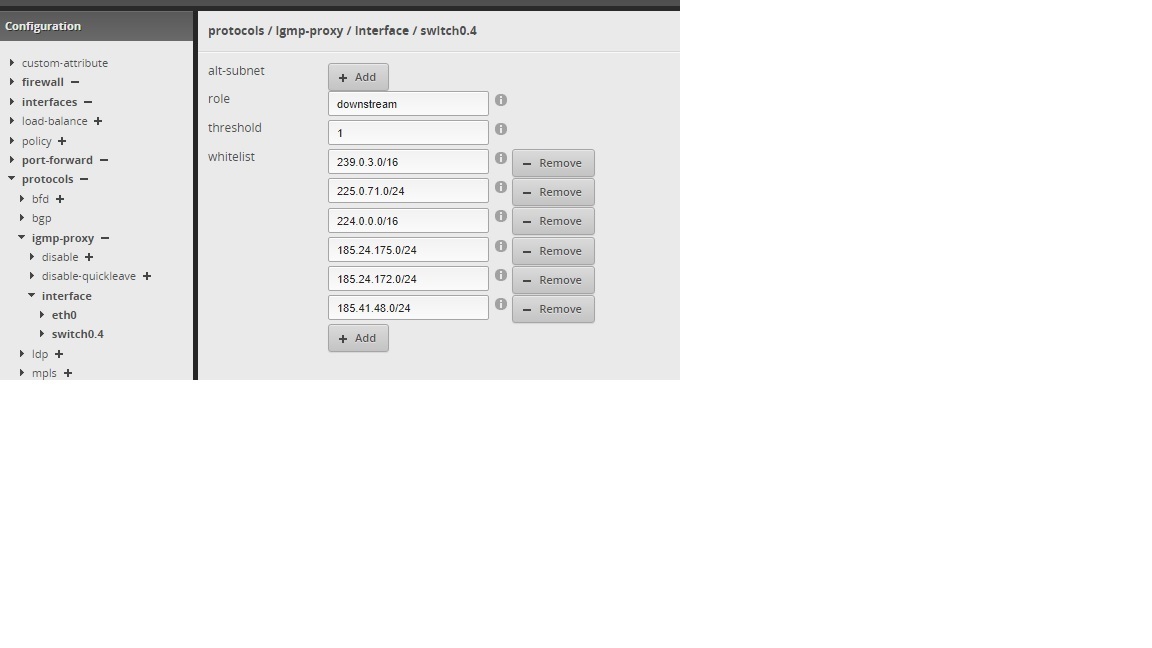

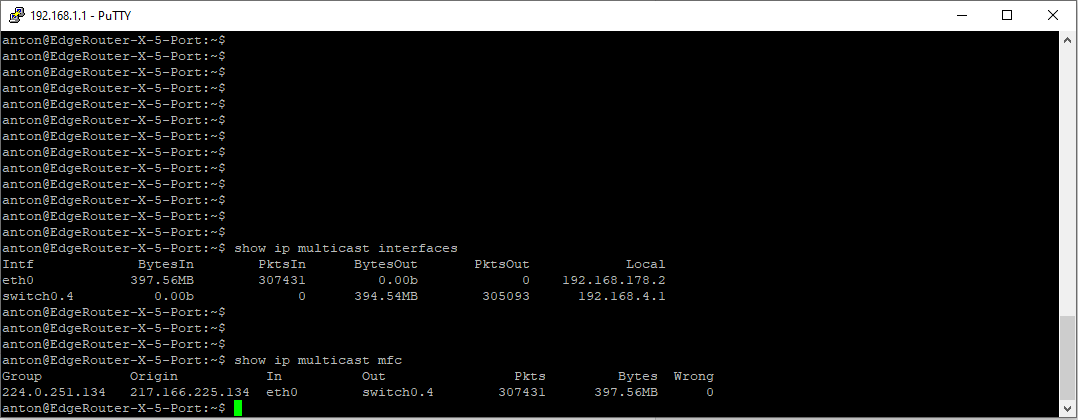

29 april 2015: Routed-iTV en de eigen router:

Zoals jullie misschien weten gaat KPN over van bridged-iTV naar routed-iTV.

Zo is dit op de V9 bij de laatste firmware update al geïntroduceerd en zullen de andere Experia Boxen volgen.

Routed-iTV houdt in dat de TV ontvangers een IP adres in de range van de Experia Box gaan krijgen (192.168.2.x) en niet meer zoals bij bridged-iTV in de 10.x.x.x range.

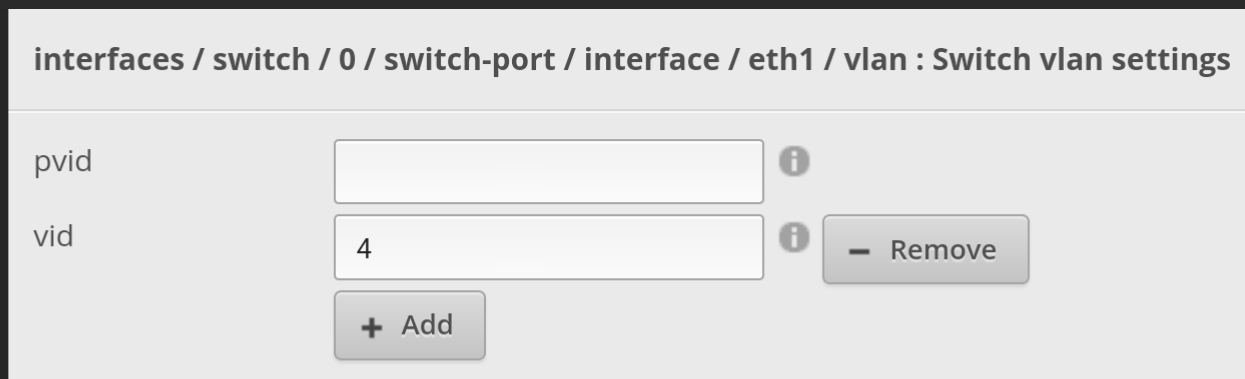

Het voordeel hiervan is dat een TV ontvanger ook aangesloten kan worden op de eigen router mits deze in bridge-mode gebruikt wordt.

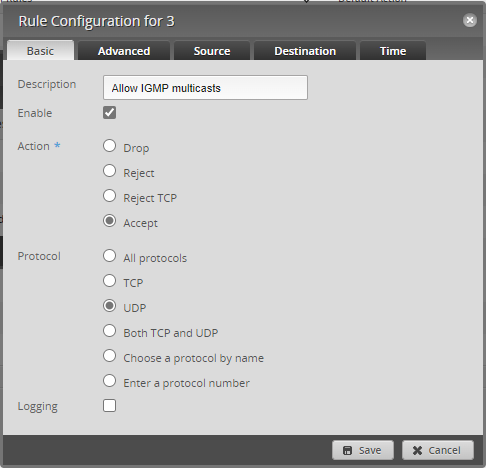

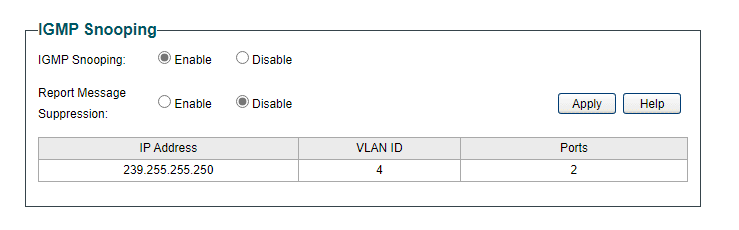

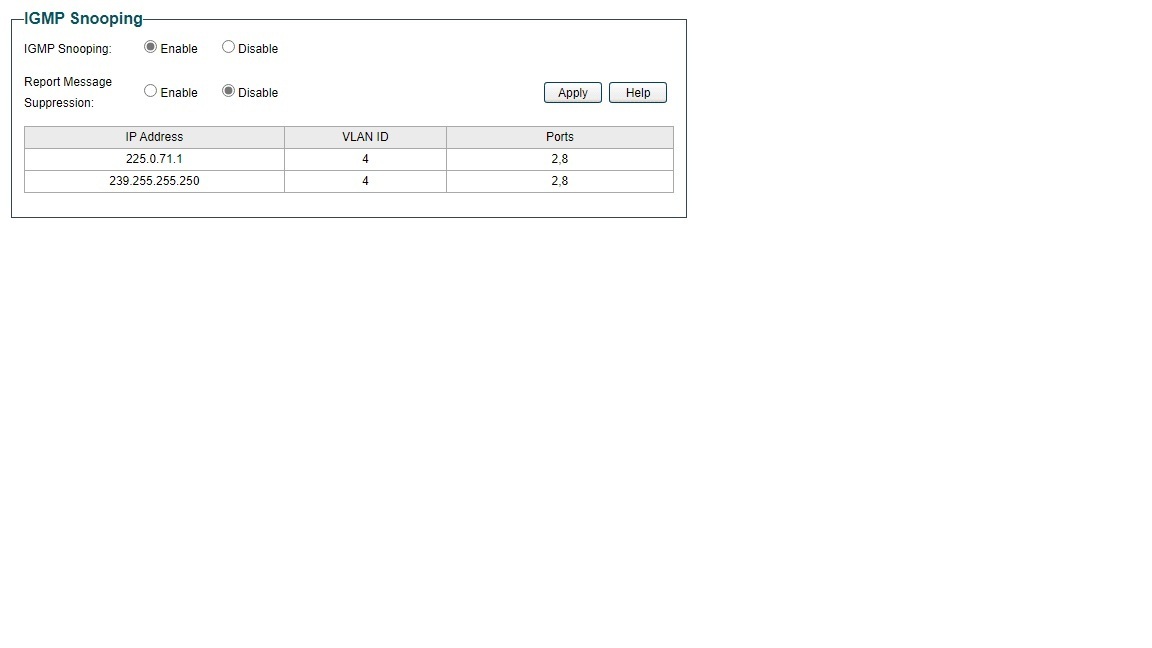

De eigen router zal dan wel IGMP snooping moeten ondersteunen om te voorkomen dat de TV streams via wifi gebroadcast worden. Vrijwel elke wifi zender zal van zo'n broadcast "plat gaan".

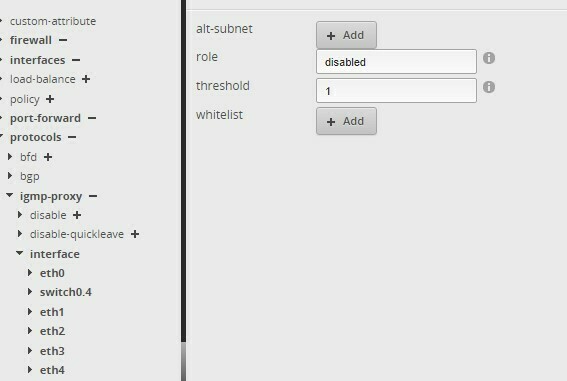

Op de eigen router zal tevens de IGMP proxy server wel uitgezet moeten worden omdat anders de TV geheid na een paar minuten zal uitvallen.

Sluit een eigen router ook altijd met zijn WAN poort aan op het netwerk.

Er zijn mensen die de eigen "router" puur inzetten als wifi-accesspoint en daarbij deze niet met de WAN poort van de eigen "router" aansluiten op de Experia Box maar met een LAN poort.

Mijn advies: Niet doen, een eigen "router" sluit je aan op het netwerk via de WAN poort van deze router en niet via één van de LAN poorten. Heb jij deze situatie en ervaar je dit probleem met de TV, lees dan nog even de eerste alinea van dit bericht nog eens of configureer jouw eigen router in "bridge-mode" en sluit hem aan op het netwerk via de WAN poort. Mocht je, ondanks mijn advies, toch jouw eigen router met een LAN poort aangesloten laten op de Experia Box (omdat deze bijvoorbeeld geen WAN poort heeft), zet dan de IGMP proxy server op jouw eigen router uit.

Als de IGMP proxy server op de eigen router niet uitgezet is, dan zal je ervaren dat de TV er na een paar minuten mee ophoudt. Let op: Er zijn zelfs routers (zoals de Linksys EA6500) waarbij de IGMP proxy server niet meer uitgezet kan worden zodra deze in bridge-mode geplaatst wordt.